Un servidor proxy es un equipo intermediario situado entre el sistema del usuario e Internet. Puede utilizarse para registrar el uso de Internet y también para bloquear el acceso a una sede Web. El servidor de seguridad del servidor proxy bloquea algunas sedes o páginas Web por diversas razones.

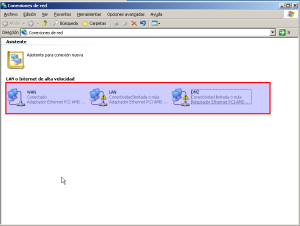

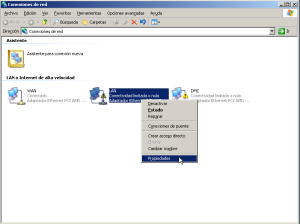

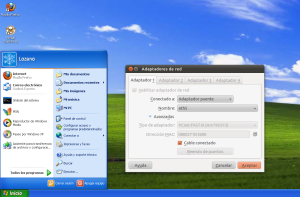

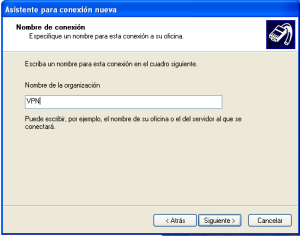

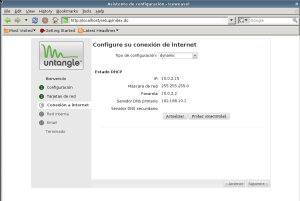

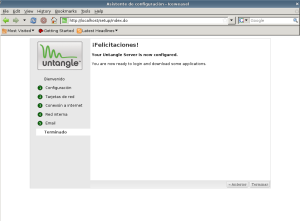

Los requisitos que tengo son una maquina virtual instalado el apliance´s Untangle y va a tener 2 tarjetas de red una llamada WAN y otra LAN, una XP la cual va a estar en el rango de la red LAN

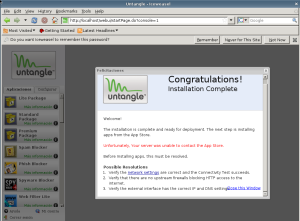

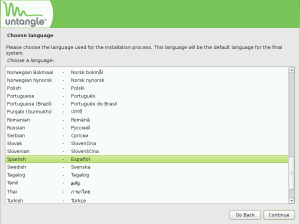

Nota: para los que no saben instalar el apliance´s acá les dejo un enlace el cual muestra la instalación del Untangle

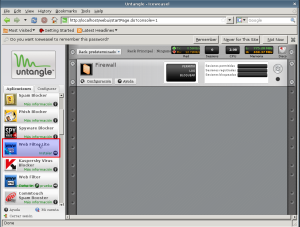

Para empezar vamos a instalar la aplicación en Web Filter Lite

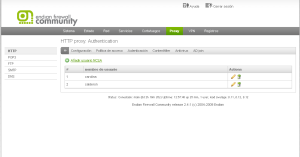

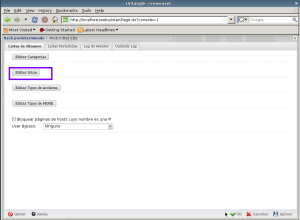

Ya teniendo instalado la aplicación vamos a encenderlo y le damos click en configurar el Web Filter Lite

Cuando entramos a la configuración del Web Filter Lite podemos observar que hay 4 listas de bloque las cuales son

Editar Categoría

Editar Sitio

Editar Tipos de Archivos

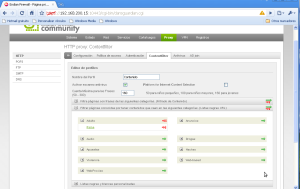

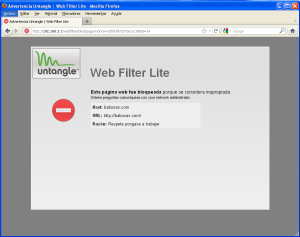

Empezaremos a filtrar por Categoría, lo que haremos sera denegar el acceso a paginas web pornograficas , es importante solo seleccionar la casilla que indica bloquear para que la regla esa exitosa  También podemos editar las reglas y ponerles una descripción

También podemos editar las reglas y ponerles una descripción

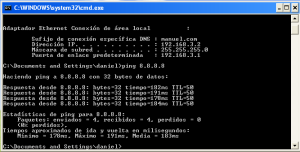

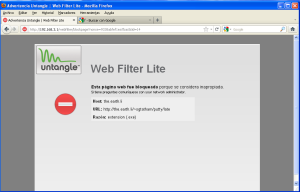

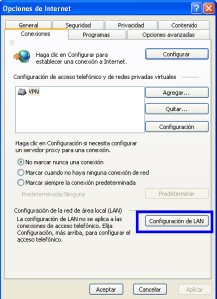

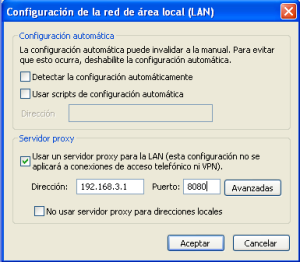

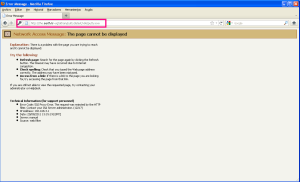

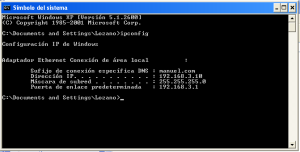

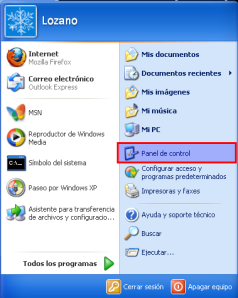

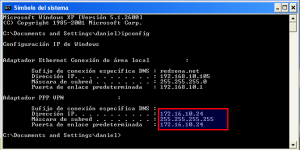

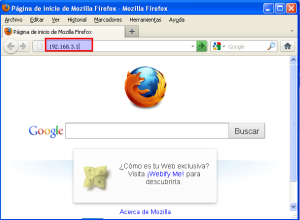

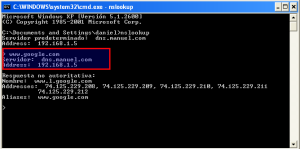

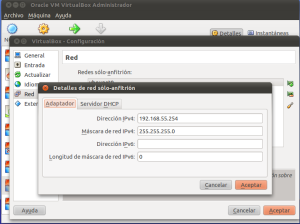

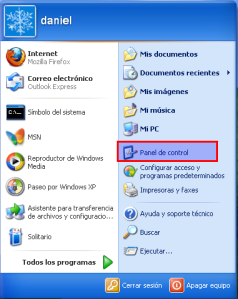

Bueno ya aplicada la regla nos vamos a un cliente en este caso va hacer un maquina XP que esta en la Red LAN la cual verificamos que tenga una ip de el rango de la red LAN y que nos salga a internet

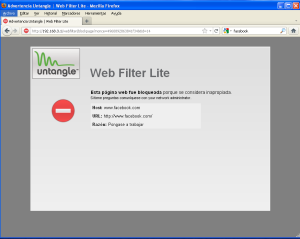

Ahora bloquearemos por URLS por ejemplo facebook y youtube  Agregamos los sitios para denegarle el ingreso a los clientes o usuarios

Agregamos los sitios para denegarle el ingreso a los clientes o usuarios

Mostramos como quedan los sitios agregados Y probamos

Y probamos

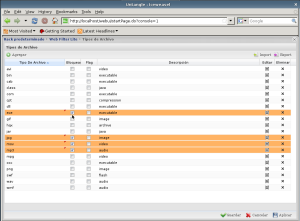

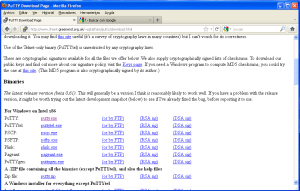

Filtraremos por extención o por archivo  Seleccionamos lo que los usuarios no puedan descargar voy hacer un ejemplo para que nadie descargue contenidos .exe

Seleccionamos lo que los usuarios no puedan descargar voy hacer un ejemplo para que nadie descargue contenidos .exe

Intentaremos descargar el putty

Intentaremos descargar el putty

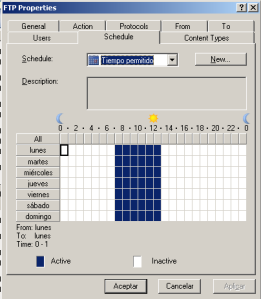

Ahora vamos a filtrar la ultima opción que nos da el Web Filter Lite

Ahora vamos a filtrar la ultima opción que nos da el Web Filter Lite

Y por ultimo mostramos que si tomo la regla de bloquear todo archivo PDF

Y por ultimo mostramos que si tomo la regla de bloquear todo archivo PDF

Bueno eso fue todo hasta la proxima

Bueno eso fue todo hasta la proxima

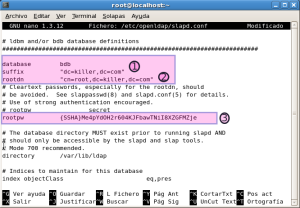

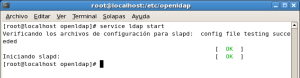

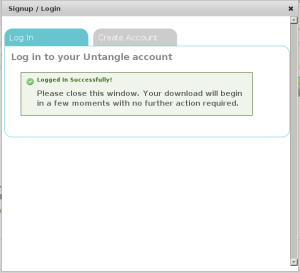

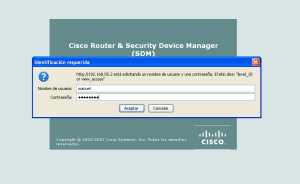

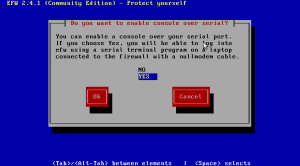

Escribimos la clave del administrador

Escribimos la clave del administrador

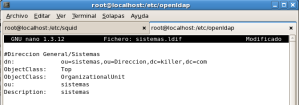

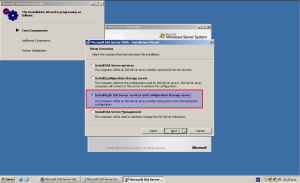

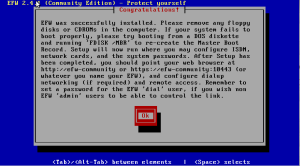

Luego termina la instalación nos pide que quitemos el cd de instalación que al reiniciar comenzara por el disco duro

Luego termina la instalación nos pide que quitemos el cd de instalación que al reiniciar comenzara por el disco duro

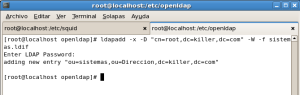

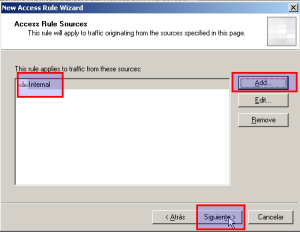

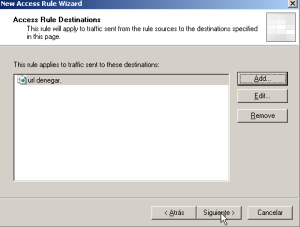

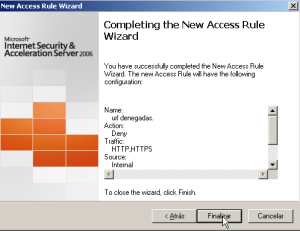

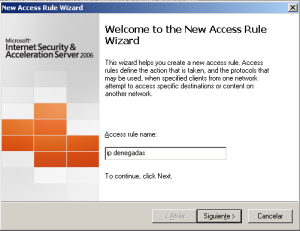

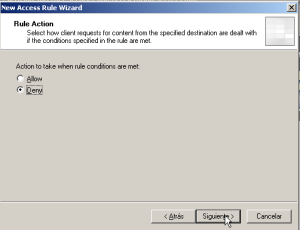

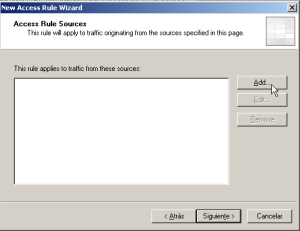

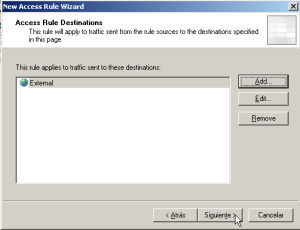

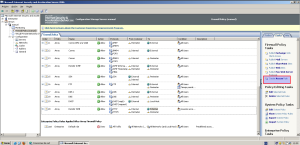

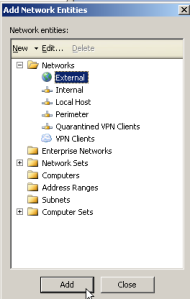

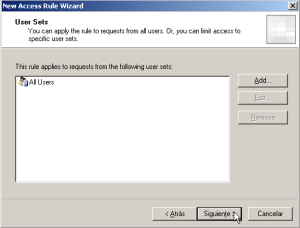

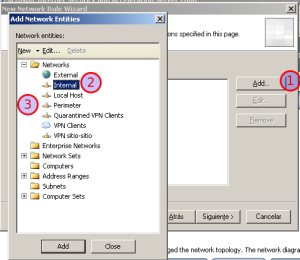

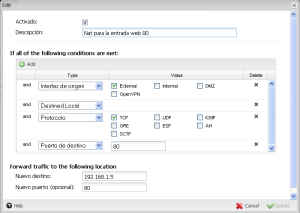

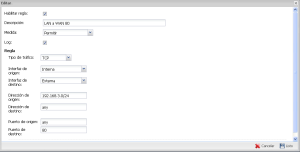

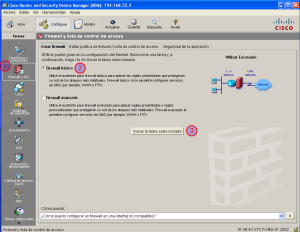

Procedemos agregar las reglas

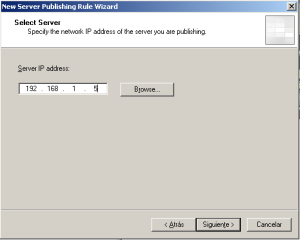

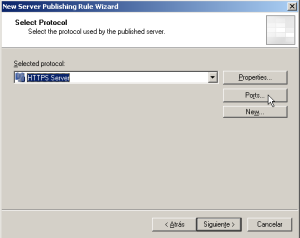

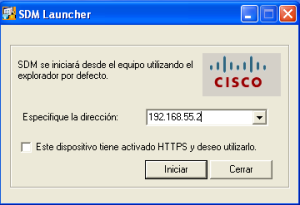

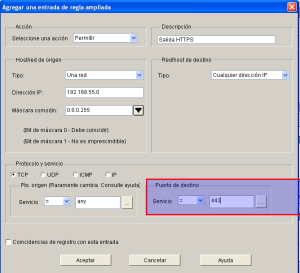

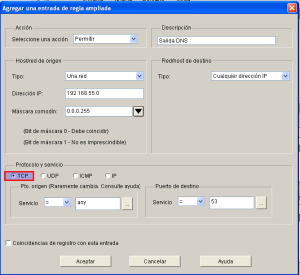

Procedemos agregar las reglas  La primera sera permitir la salida del HTTP, por una red de origen que va hacer la ID de red de la direccion ip 192.168.55.0 con mascara wildcard 0.0.0.255 y el destino va hacer cualquiera

La primera sera permitir la salida del HTTP, por una red de origen que va hacer la ID de red de la direccion ip 192.168.55.0 con mascara wildcard 0.0.0.255 y el destino va hacer cualquiera

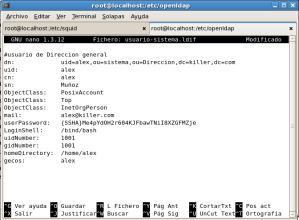

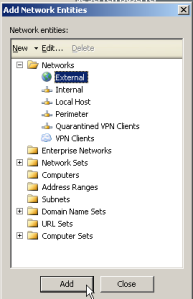

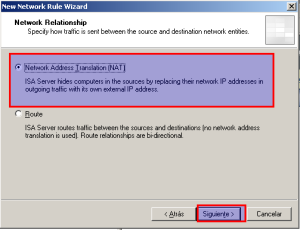

Así deben de quedar las reglas de el trafico de vuelta

Así deben de quedar las reglas de el trafico de vuelta

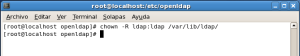

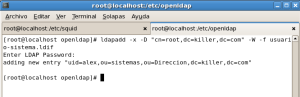

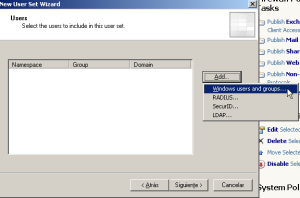

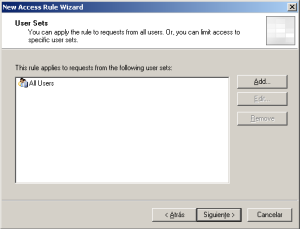

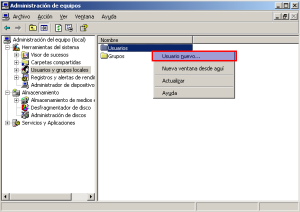

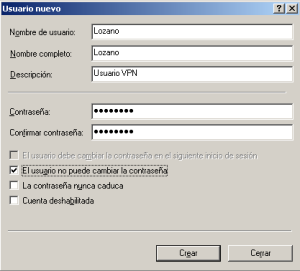

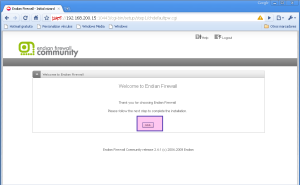

Le damos aplicar para que nos cree el usuario

Le damos aplicar para que nos cree el usuario